Да, всего 40 минут — именно столько времени нужно, чтобы взломать бюджетный Android-телефон. С помощью простейшей «приблуды» стоимостью всего 15 баксов.

К таким выводам пришли специалисты компании Tencent и Чжэцзянского университета (Китай), которые исследовали две ранее считавшиеся неизвестными уязвимости в системе идентификации по отпечаткам пальцев Android.

Оказалось, что эти «дыры» в защите системы позволяют разблокировать практически любой сканер отпечатков пальцев.

Не пропустите: ЖЕСТЫ СКАНЕРА ОТПЕЧАТКОВ: КАК ВКЛЮЧИТЬ НА ANDROID-СМАРТФОНЕ, ЧТОБ БЫЛО КАК НА PIXEL

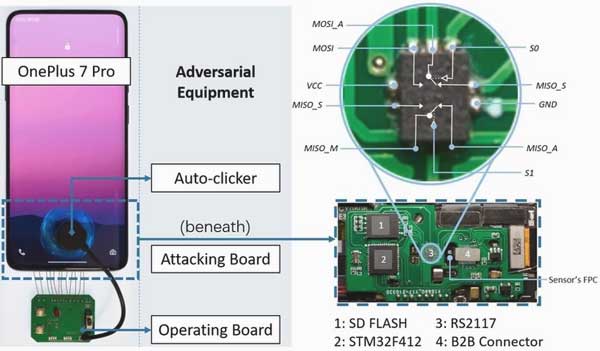

А «хакерское устройство«, состоящее из микроконтроллера, простого аналогового переключателя, карты памяти SD на 8 GB и разъема, посредством которого сканер отпечатков соединялся с материнской платой смартфона, было куплено в интернете за 15 долларов.

На каких смартфонах тестировали методу

Специалисты, по их словам, проверили пока только 8 разных Android-смартфонов из разных ценовых категорий. Это Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G и Huawei P40.

Попутно технологию протестили и на двух старых iPhone SE и iPhone 7, которые тоже оснащены сканерами отпечатков пальцев.

Как отмечают экспериментаторы, на взлом каждой отдельной модели смартфона из перечисленных времени требовалось тоже по-разному.

За упомянутые 40 минут они взломали сравнительно простенький по нынешним временам OPPO Reno Ace. Samsung Galaxy S10+ сдался через 73 минуты. А дольше всех продержался некогда флагманский Xiaomi Mi 11 Ultra — с ним пришлось повозиться почти 14 часов.

Процедура взлома защиты в данном конкретном случае выглядит предельно просто: на смартфоне сначала отменялось ограничение на количество попыток ввода и распознавания отпечатка, а затем подгружалась база данных отпечатков.

Второй этап в зависимости от модели занимал от 40 минут до нескольких часов, но в итоге разблокированы были все Android-смартфоны, задействованные в эксперименте. После чего с каждого можно было сделать оплату (тоже в порядке эксперимента).

Не пропустите: ХАКЕР ВЗЛОМАЛ IPHONE СОТРУДНИКОВ ГОСДЕПА ИНСТРУМЕНТАМИ NSO GROUP?

С iPhone все несколько иначе

Данная метода на iPhone не сработала. Просто потому, что в отличие от Android-смартфонов, iPhone базe отпечатков пальцев шифруют. Специалистам лишь удалось увеличить количество попыток на ввод отпечатка с положенных 5 до 15. Но этого для взлома не хватило.

Именно поэтому в данном случае старые iPhone 7 и iPhone SE оказались покрепче, чем их Android-ровестники, у которых и отпечатки на этапе передачи данных между сканером и процессором не шифруются, и ограничение на ввод снимается полностью.

Примечательно также, что чем больше отпечатков пальцев успел зарегистрировать пользователь Android-смартфона, тем проще было взломать защиту. С Xiaomi Mi 11 Ultra потому и пришлось повозиться дольше, потому что у него отпечаток зарегистрирован был только один. А из тех смартфонов, у которых в базе было больше отпечатков, ни один не продержался дольше 3 часов.