Давеча, как известно, в чипах Intel специалисты выявили очередную уязвимость, которая может быть использована для несанкционированного «снятия» конфиденциальной информации непосредственно из процессора. Неофициально находку назвали ZombieLoad, а официально — Microarchitectural Data Sampling (сокращенно MDS).

Факт наличия данной уязвимости, компания Intel официально подтвердила не далее, как вчера, 14 мая 2019 года.

Проблема затрагивает практически все современные процессоры Intel в серверах (в т.ч. облачных), настольных компьютерах и ноутбуках, выпущенные начиная с 2011 года (в ARM и AMD такую уязвимость не нашли).

В настоящее время уже известно, что ZombieLoad или MDS представляет собой атаку побочного типа, направленную на чипы Intel, которая позволяет злоумышленнику получать произвольные данные, но без возможности внедрения и выполнения произвольного вредоносного кода (следовательно, считается, что MDS нельзя использовать в качестве единственного инструмента для вторжения и взлома).

Как сообщается, печально известные MDS-атаки Rogue In-Flight Data Load (RIDL) и Fallout имеют ряд новых и весьма существенных отличий от предыдущих атак, потому потенциально могут быть более мощными.

Фактически доказано, что злоумышленники, получив возможность запускать непривилегированный код на компьютерах даже с новейшими процессорами Intel (с использованием облачных вычислительных ресурсов или с помощью JavaScript на вредоносном веб-сайте или в рекламе) могут воровать данные других программ, работающих на том же компьютере, через любую границу безопасности: данные приложений, данные ядра операционной системы, других виртуальных машины (например, в облаке) или даже данные изолированные в защищенных анклавах (SGX).

Исследователи наглядно продемонстрировали, в частности, как MDS можно применить, чтобы в реальном времени отслеживать, какие сайты посещает пользователь, удаленно получать номера данные банковских карт, пароль или токен доступа к платежной системе.

По состоянию на сегодня Intel уже выпустила микрокод для исправления уязвимых процессоров, включая Intel Xeon, Intel Broadwell, Sandy Bridge, Skylake и Haswell, Intel Kaby Lake, Coffee Lake, Whiskey Lake и Cascade Lake, а также все процессоры Atom и Knights. Соответствующие патчи выпустили Microsoft, Canonical, Apple и Google.

Как поверить проц своего компьютера на предмет уязвимости к ZombieLoad / MDS ?

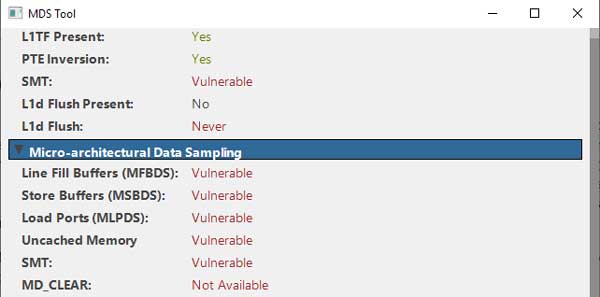

Для этого также уже разработан и выложен в свободный доступ специальный программный инструмент. Называется он MDS Tool, прога эта бесплатная и скачать её можно с сайта MDS Attacks (в версиях для Windows 10 и для Linux) либо со страницы проекта на GitHub.

После загрузки распаковываем архив и запускаем программку, затем прокручиваем окошко вниз до раздела «Micro-architectural Data Sampling» и наблюдаем результаты проверки машины. Если упомянутые патчи производителя и разработчиков ОС еще не установлены, то MDS Tool отметит, что именно в система уязвимо для MDS-атаки. Примерно так:

Более подробно об уязвимости Micro-architectural Data Sampling почитать/посмотреть можно на следующих профильных ресурсах (информация обновляется):

- Chromium Security — о проблеме Microarchitectural Data Sampling и ответах на неё;

- Intel Security — Deep Dive: Intel Analysis of Microarchitectural Data Sampling;

- Intel Software Guidance — Microarchitectural Data Sampling;

- MDS Attacks — общая информация;

- Microsoft Windows Clients — Руководства для пользователей Windows и ИТ-специалистов по защите от MDS;

- Microsoft Windows Servers — Руководства для пользователей Windows Server по защите от MDS;

- Ubuntu — обновления для минимизации риска MDS-атак.