Вы, наверняка, уже слышали, что «свежеобнаруженные» (примерно 20 лет назад) уязвимости, которые теперь именуют Meltdown и Spectre, позволяют злоумышленникам (и вообще всем кому не лень) считывать информацию из памяти любой программы, которая запущена на вашем компе,..

…и, соответственно, получать в свое распоряжение буквально всё: пароли, переписку в почте и мессенджерах, фотки, а также данные платёжных карт, криптографические ключи и т.д. и т.п. Разумеется, без вашего ведома.

К слову, что специалисты обнаружили не две, а сразу три разновидности уязвимости в процессорах компов.

Первые две — «bounds check bypass» и «branch target injection» — позже назвали одним названием Spectre, а третьей — «rogue data cache load» — присвоили кличку Meltdown. С подробнейшим описаниям обеих проблем вы можете ознакомиться на специальном сайте Meltdownattack.

В настоящее время уже известно, что данным уязвимостям подвержены компы с процессорами Intel (все чипы начиная с 1995 года выпуска, окромя Intel Itanium и Intel Atom, и до 2013-го), AMD, ARM, операционные системы и прочее программное обеспечение. Проще говоря, Meltdown и Spectre теперь везде, притом давно.

Вчера компания Microsoft выпустила официальный апдейт для ОС Windows 10 с патчем, который якобы позволяет минимизировать влияние уязвимостей. Но, опять же, для защиты от них требуется обновление всего и вся, начиная с аппаратных прошивок и до… В общем, всего.

Потому засуетились не только в Microsoft (кстати, обновления для последних версий Edge и Internet Explorer компания тоже уже успела выпустить) . Патч для Firefox 57 выпустила Mozilla, вышло обновление для macOS 10.13.2 от Apple, к 23 января Google готовит исправленный Chrome 64, есть патч и для Linux.

Однако важно знать пару «нюансов». Во-первых, считается, что с помощью программных решений закрыть можно только Meltdown, защититься от Spectre в виду сложности уязвимости в такой способ нельзя. Во-вторых, меры которые принимаются распространяются только на новые устройства. Масштабы проблемы таковы, что старые компы, смартфоны, планшеты и прочие устройства едва ли кто-то будет защищать, даже от Meltdown.

Впрочем, нельзя сказать, что производители и разработчики никак не заботятся о душевном состоянии пользователей, которые еще не успели накупить себе новых компов.

Например, в дополнение к упомянутому патчу в Microsoft написали также PowerShell, которым юзер Windows 10 может быстренько проверить свой компьютер на предмет наличия в нём Meltdown и Spectre. И сейчас мы вкратце расскажем, как это работает. Значит,..

как найти уязвимости Meltdown и Spectre в своем Win10-компе:

- запускаем PowerShell с правами Администратора (для этого жмем кнопку Windows, строке поиска пишем PowerShell, нажимаем одновременно клавиши Shift+Ctrl и кликаем по строке PowerShell, которая появилась в списке);

- в синем окне пишем Install-Module SpeculationControl

- если появится табличка с запросом «NuGet provider is required to continue«, жмем кнопку Y на клавиатуре;

- если появится табличка с уведомлением, что вы устанавливаете что-то из «untrusted repository«, тоже жмем кнопку Y и идем дальше;

- вводим команду Import-Module SpeculationControl

- если отобразится сообщение об ошибке, гласящее, что «running scripts» отключен, то вводим команду Set-ExecutionPolicy RemoteSigned и затем команду Import-Module SpeculationChannel

- и завершаем мероприятие командой Get-SpeculationControlSettings

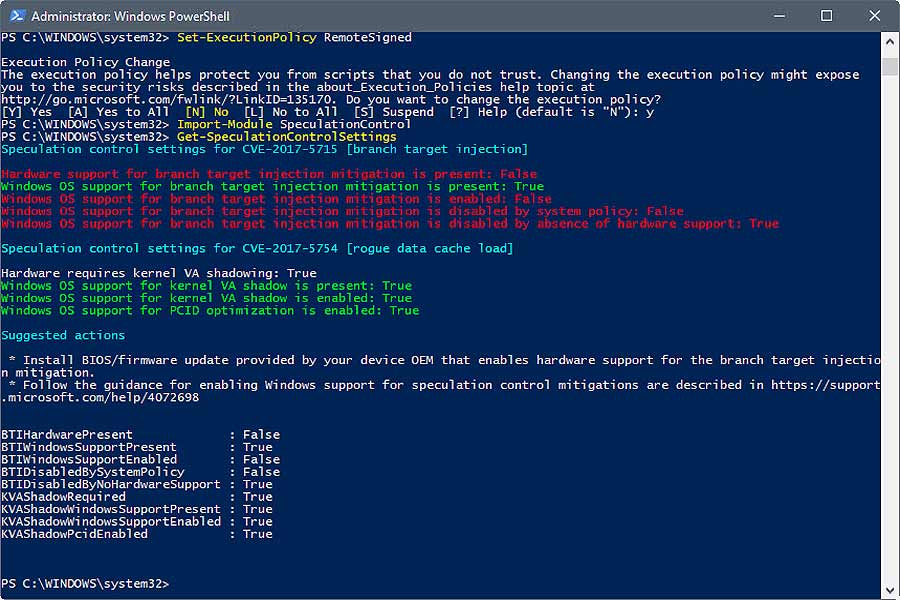

Скрипт PowerShell покажет инфу о наличии уязвимостей (или НЕналичии, и тогда вам вообще переживать не о чем, ПОКА), а также данные о наличии доступных и/или уже установленных патчей. Выглядит это примерно так:

Скажем сразу, что без должного навыка разобраться сложновато. Однако на данном этапе достаточно знать, что красненькие строчки с надписью false указывают на «дыры» в защите вашего ПК, а зелененькие с true — это заплатки на ранее обнаруженных «дырах». Если вчерашнюю обнову к Windows 10 вы уже установили, то зелененького будет больше.

Но, как вы уже знаете, это не значит, что ваш компьютер защищен от #Meltdown и #Spectre (хотя какая-то работа в этом направлении уже ведется). Далее понадобится еще как минимум обновление BIOS. Когда оно выйдет (и выйдет ли вообще), где его искать и пр. — это зависит уже от производителя компьютера. Кое какую полезную информацию Microsoft публикует здесь.

[irp posts=»42545″ name=»Как отключить патчи Spectre в Windows: через апдейт KB4078130 и через реестр»]