Как известно, компания Opera Software на днях запустила встроенный VPN-сервис в настольном браузере Opera Developer в версиях для Windows и OS X. Решение весьма интересное, в особенности если учитывать, что в настоящее время новый VPN-клиент для Opera предлагается бесплатно и без ограничений в объемах трафика. Потому фактически нет ни одной причины, чтобы не опробовать Opera VPN прямо сейчас. Но есть нюанс…

Одной из основных причин внедрения VPN-сервиса разработчики назвали усовершенствование конфиденциальности веб-серфинга за счет повышения анонимности в браузере Opera.

Потому, как и в случае с любым другим VPN или прокси-решением, как бы подразумевается, что браузер не оставляет на удаленных серверах персональные данные пользователя.

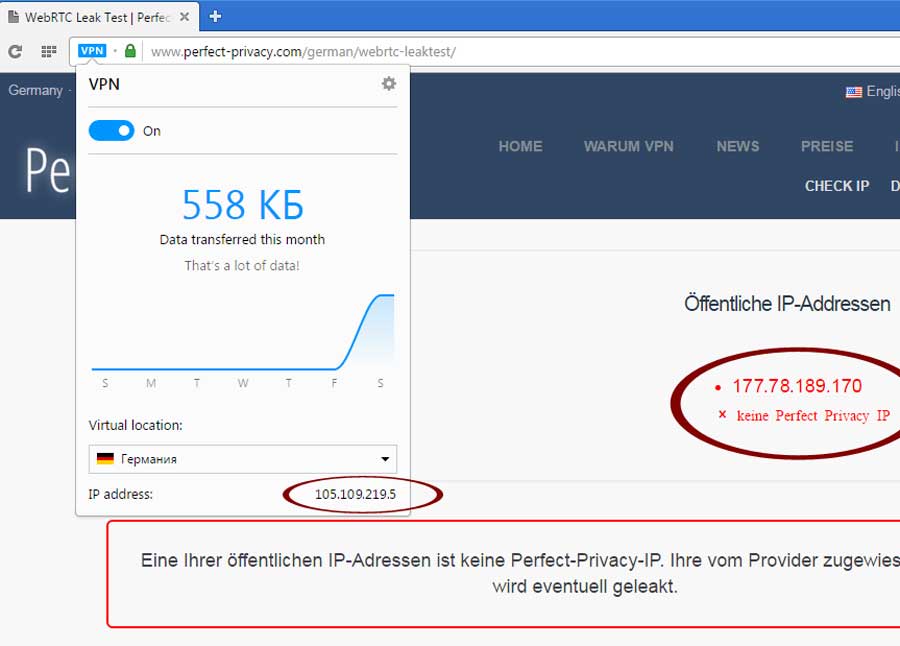

Однако, если активировать Opera VPN и проверить сервис на предмет утечек данных об IP-адресах, то получается следующее:

- стандартная проверка IP-адреса показывает только IP самого VPN, а не IP «реального» компьютера;

- а проверка WebRTC показывает и локальный, и удаленный IP-адреса.

Не пропустите: ХОРОШИЙ VPN: 3 ПРИЗНАКА, КОТОРЫЕ ТОЧНО ПОМОГУТ РАЗОБРАТЬСЯ

На самом деле, это не только в Opera так. Во многих популярных и не очень браузерах предусмотрена поддержка WebRTC, потому они тоже показывают настоящий IP-адрес устройства, даже если на нем используется VPN. Но в Firefox, например, WebRTC можно полностью отключить.

И пользователи отключают, так как данная технология при всех своих преимуществах сводит на ноль все усилия по обеспечению безопасности и анонимности работы в Сети, «легко и непринужденно» (и мы только что в этом убедились) раскрывая реальные IP-адреса.

И от этого не защищают ни прокси, ни VPN, ни Tor, ни плагины вроде популярного Ghostery.

Вот только новый Opera Dev, в отличие от того же Firefox, не комплектуется опцией отключения WebRTC, и данный факт сам по себе должен наводить на определенные мысли.

Но всё не так трагично, по крайней мере, пока. В процессе изучения вопроса обнаружилась информация об уже не новом, но проверенном расширении для браузера Opera, которое разработано специально для того, чтобы решить проблему с «утечкой» данных через WebRTC и повысить таким образом конфиденциальность как Opera VPN, так и ряда других аналогичных решений.

Не пропустите: АНТИДЕТЕКТ-БРАУЗЕР ИЛИ ПРОКСИ: УТОЧНИМ НЕКОТОРЫЕ МОМЕНТЫ

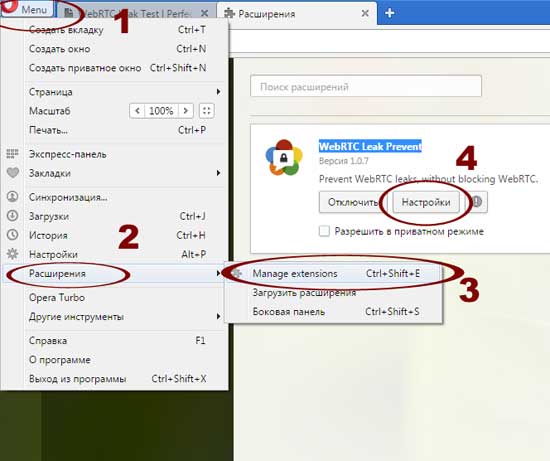

Расширение называется WebRTC Leak Prevent, скачать его можно по этой ссылке в официальном каталоге Opera add-ons. После установки видим, что доступ к локальному IP-адресу компьютера программка заблокировала сразу, но так называемый публичный IP по-прежнему можно найти через WebRTC. Но теперь это не надолго.

Открываем настройки расширения (Меню -> Расширения -> Manage extensios -> WebRTC Leak Prevent -> «Настройки»), и далее:

- в разделе «Legacy options» активируем опцию «Prevent WebRTC from using non-proxied UDP«;

- в меню «IP handling policy» выбираем «Disable non-proxied UDP (force proxy)«;

- жмем кнопку «Apply settings«.

Не пропустите: ИСКАЖАЮЩИЙ ПРОКСИ: КАК РАБОТАЕТ И ЗАЧЕМ ОН НУЖЕН?

Теперь можно зайти на WebRTC leak check и перепроверить «герметичность» своего Opera VPN еще раз. Если вы ничего не пропустили, то свои IP, и локальный, и публичный, вы не увидите. Значит и кто-то другой в такой же способ их тоже не увидит.

И в завершение напомним, что данное расширение позволяет решить проблему WebRTC не только в Opera VPN, но и в некоторых других браузерах тоже.

[irp posts=»44467″ name=»Как узнать, какие сайты используют WebRTC»]